Súlyos hibákat talált egy programozó egy népszerű lakáskiadó oldalon, több százezer felhasználó személyes adataihoz fért hozzá

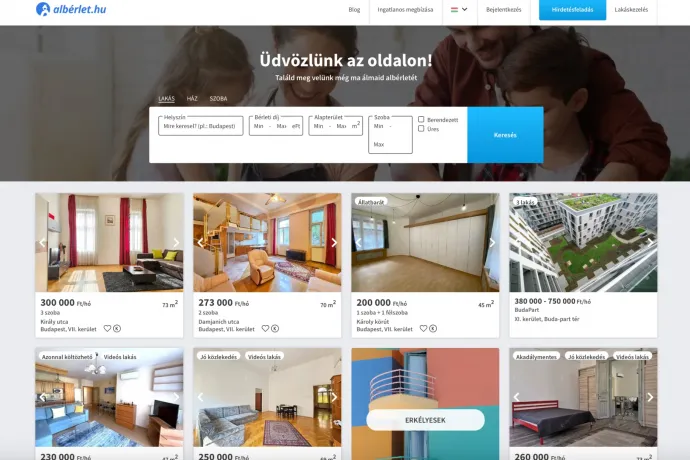

Ha valaki most felmegy az alberlet.hu nevű ingatlankiadós honlapra, valószínűleg nem tűnik fel neki semmi extra. A főoldalon kiadó lakások fotói, egy kereső, belépési felület – ennél hétköznapibbnak nem is tűnhetne az egész. A Facebook-oldalukon és a blogjukon sincs semmi, ami aggodalomra adhatna okot, vagy jelezné, hogy nemrég egy programozó sérülékenységeket talált a honlapon, amelyekkel hozzáfért a felhasználók személyes adataihoz, és akár a böngészőjük felett is átvehette volna az irányítást.

Pedig ez történt: a ColdUnwanted nevű programozó múlt hétfőn kereste meg a Telexet azzal, hogy

két sérülékenységet talált az alberlet.hu oldalon – az egyik egy úgynevezett SQL Injection, a másik pedig egy cross-site scripting (XSS) támadást tett lehetővé.

Állítása szerint ezekről több levelet is küldött az oldal kezelőinek, akik, mint írta, nem válaszoltak neki, de a sérülékenységeket javították. A felhasználókat viszont szerinte nem értesítették arról, hogy valaki hozzáfért a személyes adataikhoz. Az alberlet.hu a Telexnek azt írta, valóban történt ilyen incidens, amely miatt jelenleg vizsgálat folyik, és erről kérdéseink után végül egy bejelentkezés után látható tájékoztatót is közzétettek a honlapon, melyben rosszhiszemű cselekménynek nevezték a történteket. A vizsgálatra hivatkozva ennél többet nem árultak el, így ennél többet nem tudtunk meg, ahogy azt sem, hogy valóban írt-e nekik a programozó, és felvették-e vele a kapcsolatot.

Mik voltak a sérülékenységek?

Az SQL Injectionnél röviden arról van szó, hogy valaki egy honlap beviteli felületén (mondjuk, a bejelentkezéskor használt mezőkben) olyan utasítást ad, amellyel el tudja téríteni az adatbázis-lekérést, és ezzel olyan adatokhoz kaphat hozzáférést, amelyekhez nem lenne jogosultsága. Ez nem is feltétlenül igényel nagy szakértelmet, léteznek olyan, ingyenes eszközök, mint az sqlmap, amelyek automatizálják az egész folyamatot.

Az egyik lekérés eltérítésével itt több mint 300 ezer felhasználó személyes adatait sikerült kibányászni az oldalról. Ezek között ott volt az IP-címük, a regisztrációkor megadott felhasználónevük, az emailcímük, a telefonszámuk, a jelszavuk (a programozó szerint az MD5 nevű algoritmussal titkosítva, amelyet kriptográfusok már 1996-ban sem javasoltak ilyen jellegű használatra), a címük és különféle hitelesítő tokenek. Az adatbázisban tranzakciós adatok is voltak, bennük a SimplePay és a szamlazz.hu alkalmazásprogramozási felületén (API) használt privát kulcsokkal. Utóbbi esetében az adott fiók jelszava is ott volt, titkosítatlan formában.

Az oldalon talált másik sérülékenység XSS támadásokat tett lehetővé. Ezeknek számos típusuk van, de a lényegük nagyjából az, hogy a támadó egy kódrészlettel képes befolyásolni egy honlap kliensoldali működését. Például felhozhat bármilyen felugró üzenetet, vagy akár a teljes oldal kinézetét is megváltoztathatja, úgy, hogy ezt más felhasználók is láthatják, sőt, akár kártevőket telepítő szkripteket is el lehet így helyezni egy oldalon. Az XSS támadást lehetővé tevő sérülékenységet a programozó szerint ebben az esetben egy kiadó lakás hirdetésére kattintva lehetett kihasználni, ahol a címbe és a felhasználónévbe is bele lehetett nyúlni, megváltoztatva ezzel az oldal kinézetét.

Jelen esetben mindkettő megtörtént, a megadott címbe belenyúlva egy hirdetést így, a felhasználó nevét kihasználva pedig egy másikat így módosított a programozó az oldalon. A Telexnek erről azt írta, a felhasználónévnél nem voltak karakterlimitek, ezért itt sokkal hosszabb szkripteket lehetett futtatni. Azt is hozzátette, hogy még a főoldalon is közzé tudott tenni felugró üzeneteket (ezt meg is tette, így nézett ki), de a pár ezer karakteres limit miatt itt nem működtek az összetettebb üzenetek. A programozó szerint itt is el lehetett volna helyezni egy olyan szkriptet, amely egy kártevőt töltött volna le a felhasználók számítógépére, de ezt ő nem próbálta ki.

Mi történt ezután?

A programozó a Telexnek azt mondta, az XSS sérülékenységet szeptember 12-én találta meg az oldalon, az SQL Injectiont pedig augusztusban indította, és szeptember elejére lett vége. Hozzátette, mindkét esetben jelezte ezt az alberlet.hu-n megadott emailcímen és a tulajdonos saját címén is, de nem kapott választ. A szamlazz.hu-nak és a SimplePaynek is írt, előbbi szintén nem válaszolt, utóbbi pedig egy automatikus üzenetet küldött neki vissza. Szerinte az alberlet.hu a felhasználókat sem értesítette arról, hogy illetéktelen kezekbe juthattak az adataik, mert

több, a hashelt változatból visszafejtett jelszó hetekkel később is működött, és az ő saját fiókjára nem érkezett erre utaló email.

Az alberlet.hu-t mi is megkerestük az esettel kapcsolatban, kérdésünkre elismerték, hogy történt ilyen incidens, amelyet egy szakértői csapat bevonásával vizsgálnak. Az nem derült ki, hogy a felhasználók kaptak-e külön értesítést a történtekről, és az sem, hogy valóban megkereste-e őket a programozó. Szombaton aztán kiadtak egy tájékoztatót az incidensről, amelyben azt írták, külső, rosszhiszemű cselekmény érte a honlapjukat, és jelenleg azon dolgoznak, hogy megállapítsák az érintett felhasználók és adatok kategóriáit és számát.

Azt is megígérték, hogy a vizsgálat lezárulta után bővebben felvilágosítást adnak majd az incidensről, és jelezték, hogy bejelentették azt a Nemzeti Adatvédelmi és Információszabadság Hatóságnál. Az a közleményből nem derült ki, hogy mikor, de ezt megelőzően az alberlet.hu nem kommunikált erről, a Telexnek írt válaszukban erről nem írtak.

A programozó állította, háromszor is írt az alberlet.hu-nak – egyszer az SQL Injectionről, kétszer az XSS-ről, mert az első után szerinte nem javították megfelelően a sérülékenységet. Választ nem kapott ezekre, de az oldal kezelői mindig éppen ezek után foltozták be az általa jelzett lyukakat, így meglepő lenne, ha nem látták volna az üzeneteket. Pláne mert a programozó szerint az SQL Injectionnél az általa használt, sérülékeny bejárati pontról érkező lekérdezéseket a rendszer nem is rögzítette sehol, tehát nem volt felfedezhető nyomuk.

Mindez azért érdekes, mert a programozó azt mondta, részletesen leírta a sérülékenységeket, a kihasználásuk menetét, valamint azt is, hogy pontosan milyen adatokhoz fért hozzá. Ezt az alberlet.hu nem erősítette meg, de ha valóban így történt, akkor minden adatnak birtokában vannak, amelyről jelenleg a vizsgálat folyik.

Ennek fényében az is furcsa, hogy az alberlet.hu a Telex megkeresése után öt nappal kommunikált először nyilvánosan a történtekről, három héttel azután, hogy először fény derült a sérülékenységre, amelyet akkor ki is javítottak.

És az is figyelemre méltó, hogy az adatvédelmi szabályzatot napokkal ezelőtt elérhetetlenné tették, a cikk írásakor sincsen rajta semmi, és a honlap aljáról is eltűnt ez a menüpont. Pedig, ahogy az a Wayback Machine mentésein látszik, még múlt hétfőn is ott volt.

Az mindenesetre biztos, hogy az itt kihasznált sérülékenységek meg lettek szerelve – a programozó szerint az SQL Injection esetében végigmentek a sebezhető végpontokon, az XSS-nél pedig letiltottak bizonyos kifejezéseket, és mindkét esetben szigorítottak a bevitt adatok hitelesítésén. Hozzátette ugyanakkor, hogy utóbbit bizonyos módszerekkel még mindig meg lehet kerülni, így az lenne a legjobb, ha a fejlesztők a foltozgatás helyett teljesen újraírnák az SQL-lekérdezéseket és a beviteli mezők hitelesítését.

És persze érdemes kiemelni, hogy bár ezek a módszerek már nem működnek, jelenleg nem tudni, hogy mások is észrevehették és kihasználhatták-e a sérülékenységeket anélkül, hogy szóltak volna erről az alberlet.hu-nak. Így ugyanis nem lehet kizárni, hogy mások is birtokában lehetnek a felhasználók adatainak, és ameddig az alberlet.hu nem tájékoztatja őket erről közvetlenül, addig nemcsak az itteni fiókjuk, hanem jelszóegyezés esetén más fiókjaik is veszélyben lehetnek.

Ez az eset hasonlít arra az ügyre, amikor 2017-ben egy 18 éves fiatal jelezte a BKK-nak, hogy hibát talált a frissen bevezetett online jegyértékesítési rendszerükben. A különbség, hogy az illetőt akkor a rendszert fejlesztő T-Systems feljelentette, házkutatást is tartottak nála, és csak egy bő hónappal később mondta ki a bíróság, hogy jóhiszeműen járt el, és nem követett el bűncselekményt. Pedig azóta arra is volt már példa, hogy egy cég pozitívan reagált egy hasonló esetben.